Chemin de fer à crémaillère du Pilate

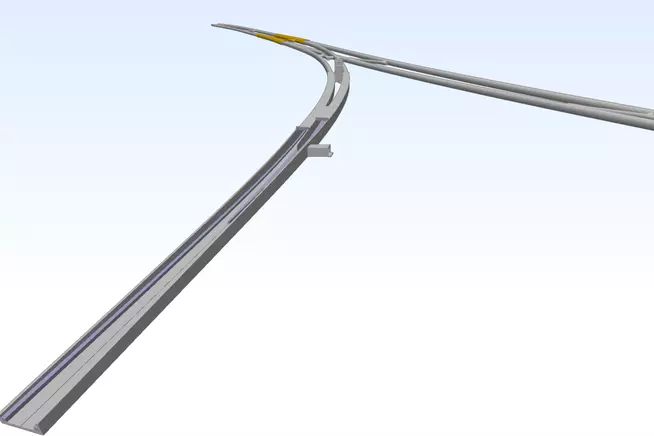

La nouvelle conception du chemin de fer à crémaillère du Pilate dans le cadre de la stratégie 2015+ comprenait le remplacement du matériel roulant existant ainsi que des adaptations de l'infrastructure, des installations de sécurité et du concept d'exploitation.

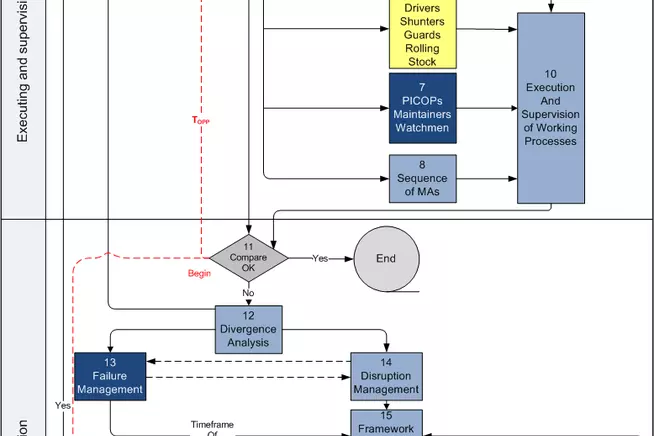

Avec le système d'assistance au chef de circulation spécialement développé (y compris l'avertissement de collision), la surveillance de la vitesse et la commande des éléments mobiles de la voie, des systèmes TIC critiques pour l'exploitation ont été introduits en plus des nouveaux systèmes électromécaniques.

Par rapport à la situation précédente, la possibilité d'attaques contre les systèmes OT (technologie opérationnelle) nouvellement introduits et les données qu'ils traitent est apparue. L'évaluation de la sécurité s'est concentrée sur les possibilités de perturber le fonctionnement du chemin de fer en manipulant ces systèmes et, dans le cas extrême, de provoquer un accident.

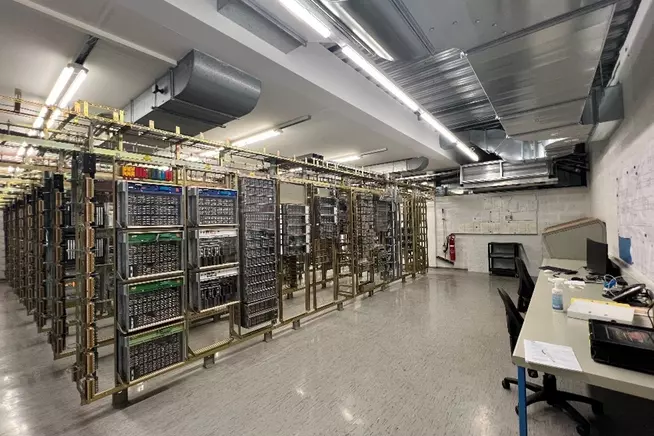

Pour tenir compte de cette nouvelle menace, Emch+Berger AG Bern a procédé à une évaluation complète de la sécurité des TIC selon la norme CLC/TS 50701. Les composants centraux et décentralisés des systèmes de visualisation et de commande pour les chemins de fer et la signalisation basée sur la position (y compris l'équipement des véhicules) ont été soumis à une évaluation détaillée des risques, suivie d'une évaluation des risques des scénarios de menace. Une attention particulière a également été accordée aux réseaux de données et aux connexions radio et WiFi vers les véhicules.